Một lỗ hổng được phát hiện bởi công ty bảo mật Check Point Research có thể cho phép một ứng dụng độc hại bỏ qua các tính năng bảo mật thông thường, cấp cho nó quyền truy cập vào lịch sử cuộc gọi và tin nhắn di động. Nó cũng cung cấp cho kẻ tấn công khả năng ghi lại các cuộc trò chuyện.

Lỗ hổng từ Phần mềm Giao diện Modem Qualcomm (QMI) thường không thể cho các ứng dụng của bên thứ ba truy cập, nhưng nếu các khía cạnh chính của Android bị tấn công, lỗ hổng QMI có thể được sử dụng để nghe và ghi lại cuộc gọi điện thoại đang hoạt động. Và như đã nói, nó có thể đánh cắp bản ghi cuộc gọi và tin nhắn SMS.

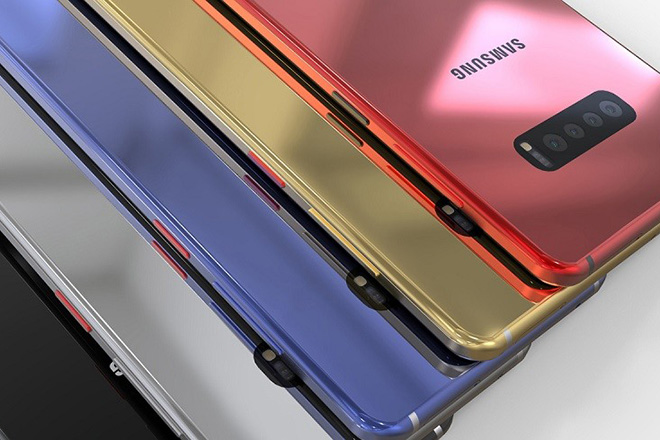

Được biết, QMI có mặt trên 40% thiết bị cầm tay Android, bao gồm cả những thiết bị do Google, Samsung, OnePlus, LG, Xiaomi,… sản xuất. Check Point đã giữ một số thông tin nhất định trong báo cáo của mình để đảm bảo rằng cuộc tấn công không thể dễ dàng sao chép. Không có dấu hiệu cho thấy cuộc tấn công đã được sử dụng bởi một hacker độc hại.

Check Point đã tiết lộ tất cả những điều này cho Qualcomm vào tháng 10 năm ngoái và gọi đây là một lỗ hổng nhiêm trọng. Vấn đề trở nên nghiêm trọng hơn khi Qualcomm nói rằng họ đã cung cấp các bản sửa lỗi cho nhiều nhà sản xuất điện thoại Android vào tháng 12 năm ngoái và các công ty này chịu trách nhiệm chuyển các bản cập nhật bảo mật cho người dùng cuối. Hy vọng lỗ hổng bảo mật này sẽ là một phần của bản vá bảo mật tháng 6 cho Android được Google tung ra.

Qualcomm đã đưa ra một tuyên bố cho biết “Cung cấp các công nghệ hỗ trợ bảo mật và quyền riêng tư mạnh mẽ là ưu tiên hàng đầu của Qualcomm. Chúng tôi đánh giá cao các nhà nghiên cứu bảo mật từ Check Point vì đã sử dụng các phương pháp tiết lộ phối hợp theo tiêu chuẩn ngành. Qualcomm Technologies đã cung cấp các bản sửa lỗi cho OEM trong tháng 12/2020 và chúng tôi khuyến khích người dùng cuối cập nhật thiết bị của họ khi có các bản vá lỗi”.

Nguồn tin: www.24h.com.vn

Bài viết liên quan

Doanh nhân Tổng đốc Hoàng Trọng Phu Người khôi phục và đưa thương hiệu thủ công Việt Nam ra thế giới (Kỳ 2)

Doanh nhân Tổng đốc Hoàng Trọng Phu Người khôi phục và đưa thương hiệu thủ công Việt Nam ra thế giới (Kỳ 2)  Ông Phan Nguyễn Như Khuê Doanh nhân là thành tố quan trọng góp phần xây dựng không gian văn hóa Hồ Chí Minh

Ông Phan Nguyễn Như Khuê Doanh nhân là thành tố quan trọng góp phần xây dựng không gian văn hóa Hồ Chí Minh  Chủ tịch UBND TP.HCM Phan Văn Mãi Đội ngũ doanh nhân đã nâng cao vị thế kinh tế của TP.HCM với cả nước và quốc tế

Chủ tịch UBND TP.HCM Phan Văn Mãi Đội ngũ doanh nhân đã nâng cao vị thế kinh tế của TP.HCM với cả nước và quốc tế  Diễn đàn kinh tế Xã hội Việt Nam 2022 Củng cố nền kinh tế vĩ mô, thúc đẩy phục hồi và phát triển bền vững

Diễn đàn kinh tế Xã hội Việt Nam 2022 Củng cố nền kinh tế vĩ mô, thúc đẩy phục hồi và phát triển bền vững  velasboost Thương hiệu Việt đầu tiên sở hữu sạc nhanh đạt chuẩn Apple và chuyện chốt đơn 50/50 ở Shark Tank

velasboost Thương hiệu Việt đầu tiên sở hữu sạc nhanh đạt chuẩn Apple và chuyện chốt đơn 50/50 ở Shark Tank

Bấm để xem thêm ...

MARKETPLACE

NHÓM MUA TRỰC TUYẾN PHIÊN CHỢ TRỰC TUYẾN ĐẤU GIÁ TRỰC TUYẾN SEAONER NFT MALL SEAONER AI MALL SEAONER DATACENTER MALL SEAONER TOP TECH MALL MÁY BỘ VI TÍNH DỊCH VỤ IT & MORES ROSA PC MALL ROSA e-COMMERCE ĐỒ HỌA & LÀM PHIM MÁY VĂN PHÒNG MÁY CHIẾU PHIM 4K/8K LINH KIỆN VI TÍNH GAMING GEARS PHỤ KIỆN VI TÍNH CLB4U SDK PLATFORM LẬP TRÌNH WEB3 APP DỰ ÁN AI MÁY CHỦ DOANH NGHIỆP CLOUD SERVER & HOSTING DATACENTER TRANG THIẾT BỊ AI THIẾT BỊ HIỂN THỊ THÔNG MINH GAMES & PHÒNG GAME CHUYỂN ĐỔI SỐ THIẾT BỊ KỸ THUẬT SỐ THIẾT BỊ ÂM THANH ÁNH SÁNG SMARTHOME & SMART OFFICE CÀ PHÊ NHÀ HÀNG CARS & MORES BIKES & MORES THỜI TRANG & CUỘC SỐNG THỰC PHẨM ORGANIC BEER COFFEE TEA LOUNGE GLAMPING & CAMPING THỰC PHẨM TƯƠI SỐNG NỘI NGOẠI THẤT & KIẾN TRÚC DU LỊCH & CUỘC SỐNG THỰC PHẨM CHỨC NĂNG THIẾT BỊ GIA DỤNG ĐIỆN THOẠI & PHỤ KIỆN MẸ & BÉ THỦ CÔNG MỸ NGHỆ & MỸ THUẬT KẾT NỐI DOANH NGHIỆP SỬA CHỮA BẢO TRÌ & DỊCH VỤ TRANH ẢNH & NGHỆ THUẬT KẾ TOÁN & THUẾ & THÀNH LẬP DN NÔNG NGHIỆP THÔNG MINH NÔNG SẢN SÀN NÔNG NGHIỆP SIÊU THỊ THỰC PHẨM SẠCH THIẾT KẾ & IN ẤN THỰC PHẨM KHÔ & ĐÓNG GÓI THỦY HẢI SẢN THỦY HẢI SẢN & NUÔI TRỒNG TRẠM XĂNG VĂN PHÒNG PHẨM VỆ SINH CÔNG NGHIỆP & CHUYỂN NHÀ XÂY DỰNG & CẢI TẠO CÔNG TRÌNH XÂY DỰNG & VẬT LIỆU XÂY DỰNG

Thể loại giao dịch

Cần Bán Cần Mua Dịch vụ SaaS Affiliate Marketing Dịch vụ AIaaS Cho thuê Dịch vụ XaaS Dịch vụ PaaS Dịch Vụ Dịch vụ IaaS Tư vấn Đấu Giá Đấu Giá Trực Tuyến Đấu Thầu Ký Gửi Nhóm Mua Thi Công Trao Đổi Dịch Vụ Trao Đổi Sản Phẩm Xuất Nhập Khẩu Xúc Tiến Thương Mại